Kaip veikia asimetrinė kriptografija arba kaip maišydami spalvas, du nepažįstami žmonės gali slaptai bendrauti visiems matant | Elektronika.lt

Kriptografijos Shiba Inu Monetos Shib Armijos Marškinėlius Vintage Mados Vyriški Streetwear Viršūnes Negabaritinių Medvilnės O-kaklo Marškinėliai Išpardavimas! - Viršūnės & Tees / www.ristynes.lt

10 Vnt 15x6cm Kriptografijos Sutiko čia Lipnios Patvarus Sidabro Pet Etiketė, Lipdukas,prekės Nr. Fs27 pardavimas | Į Viršų > Mich.lt

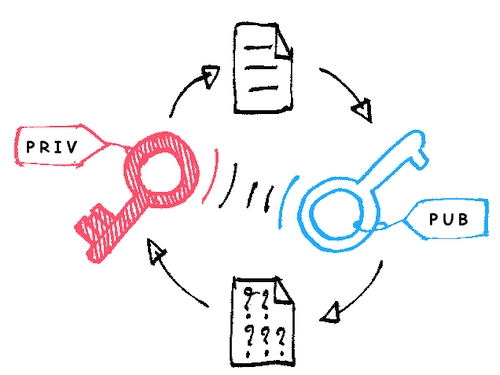

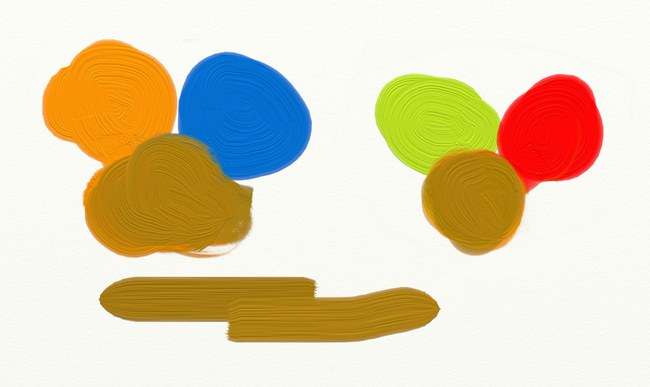

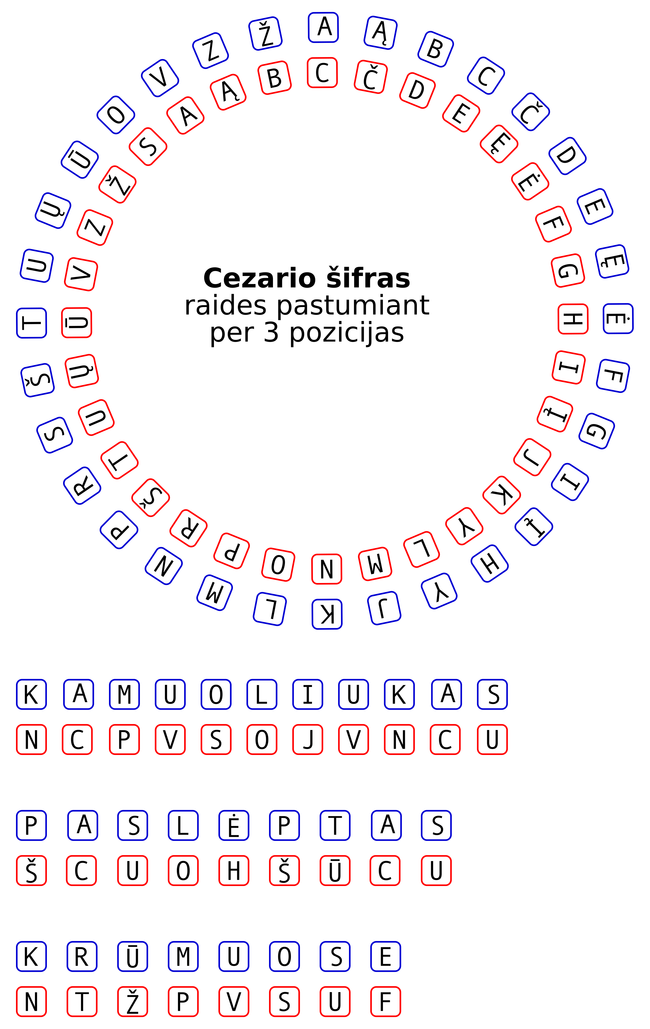

Kaip veikia asimetrinė kriptografija arba kaip maišydami spalvas, du nepažįstami žmonės gali slaptai bendrauti visiems matant | Elektronika.lt

Kaip veikia asimetrinė kriptografija arba kaip maišydami spalvas, du nepažįstami žmonės gali slaptai bendrauti visiems matant | Elektronika.lt

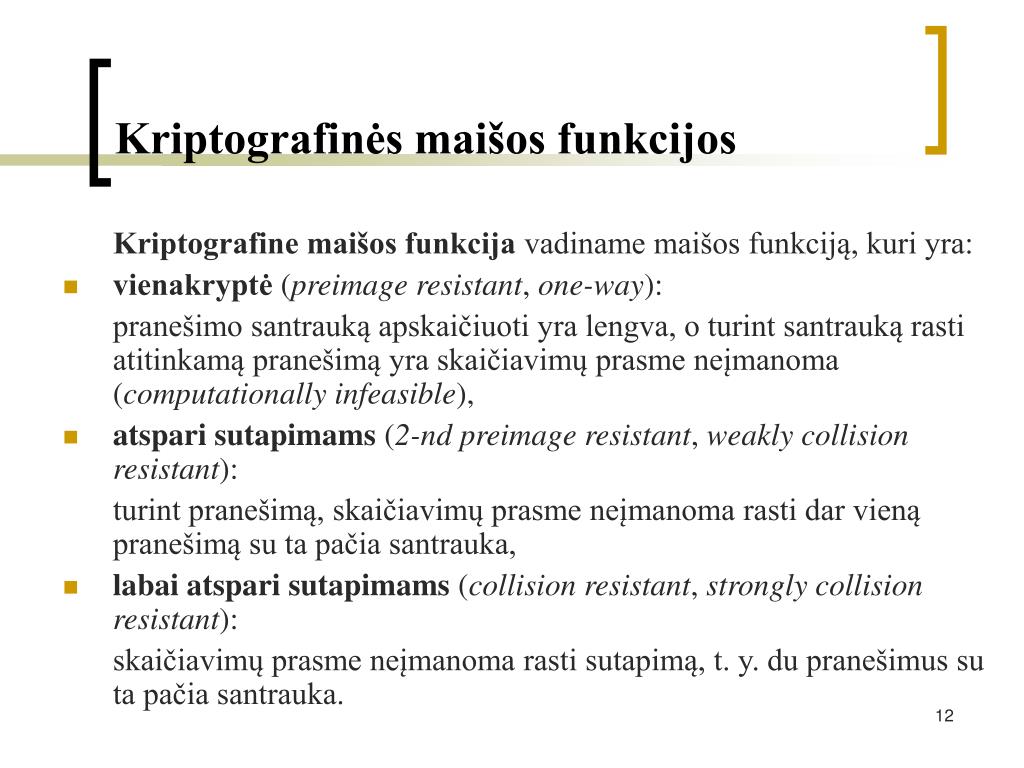

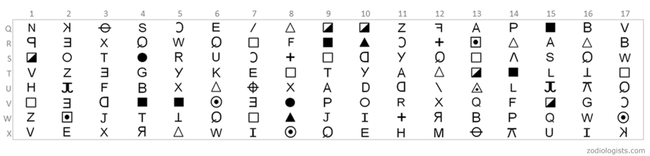

Statistinė SHA-3 konkurso maišos funkcijų analizė (Statistical Analysis of Hash Functions from SHA-3 Competition)

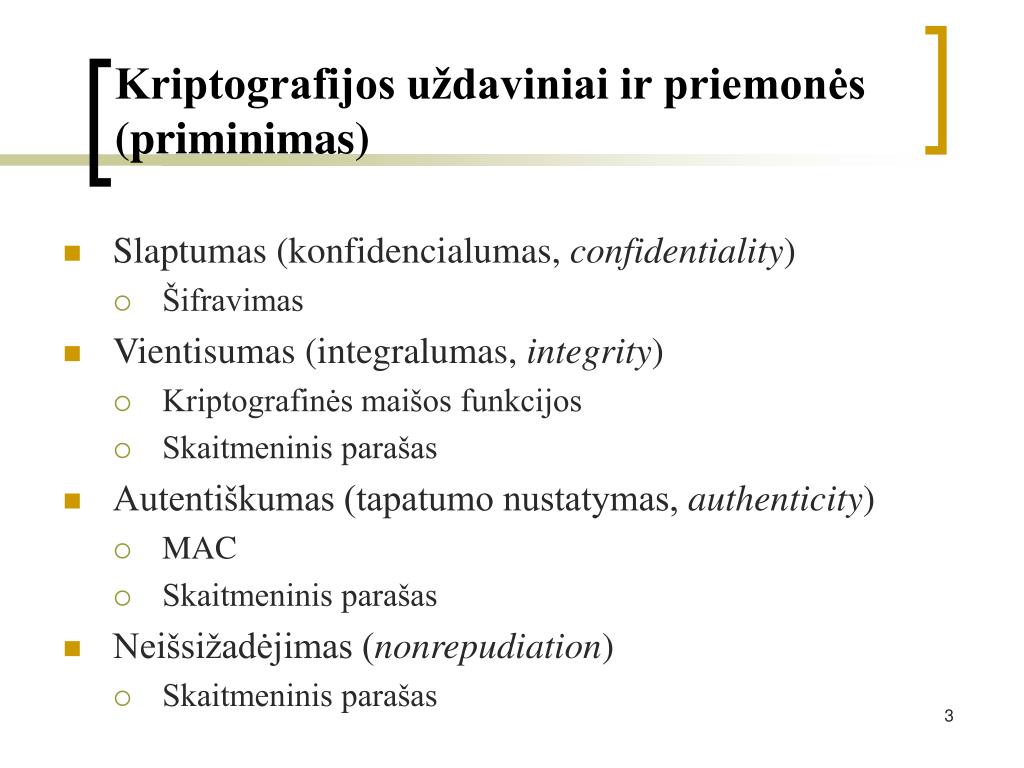

Pagrindiniai web sistemų pažeidžiamumai Ir saugos būdai – 7. Nesaugus šifruotų duomenų laikymas – LITNET CERT

Statistinė SHA-3 konkurso maišos funkcijų analizė (Statistical Analysis of Hash Functions from SHA-3 Competition)

Statistinė SHA-3 konkurso maišos funkcijų analizė (Statistical Analysis of Hash Functions from SHA-3 Competition)